作者comipa (綾崎若菜家御用)

標題Re: [情報] 出事了炸G 高達271款主板BIOS有後門漏洞

時間2023-06-01 13:52:59

※ 引述《oppoR20 (發情豹紋)》之銘言:

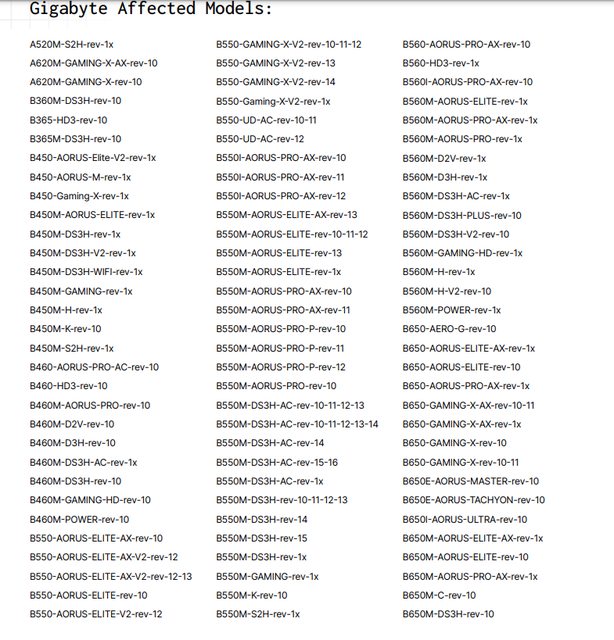

: 網絡安全公司Eclypsium在炸G BIOS發現了一個後門 這後門影響高達271個型號的主板

: 最舊到B360/B450 最新到Z790/X670E都有

: https://i.imgur.com/2v3Ryr2.png

: 這個漏洞是BIOS中那個APP Center下載的那個選項造成的漏洞

: 在你新安裝Windows的時候 都會自動跳出一個選項問你要不要裝軟體 就是那個

: 而炸G的BIOS漏洞源自於每次重開機的時候 BIOS會啟動一個更新程式聯網檢查和下載最新

: 版的BIOS

: Eclypsium發現炸G的過程是不安全的 有心人市可利用漏洞安裝惡意軟體

: 最重要的是因為它是寫在BIOS內的 所以使用者無法輕易刪除

: 目前想要防止這措施 就是BIOS內先關閉APP Center下載與安裝的功能

: 正在開發解決該漏洞的BIOS當中 你各位先關這功能阿

: 好家在的是這功能沒啥洨用 關了也沒差

這功能..恩 歷史共業?

這次應該是指技嘉的程式不安全 但這程式哪裡來的? 為什麼可以自動被執行?

這就要扯到微軟

https://www.ithome.com.tw/news/146919

這是好一陣子之前的一個漏洞 裡面提到 Windows Platform Binary Table(WPBT)

WPBT本身其實是在你的ACPI table的一部分, Windows會去看這個table.

而這個table的內容本身其實就是一個執行檔的binary code.

也就是微軟在某些條件下允許bios/UEFI廠商在這邊植入一個可執行的Windows程式

而且在某些條件下會自動去執行他, 跟病毒有87%像..

當然ithome也有提到 當初這個設計本身是需要做cert check的 所以本來沒有那麼容易

被利用. 不過畢竟還是開了一個後門 雖然這後門有上鎖...鑰匙有沒有被偷是另外一回事

不過這次算是 技嘉是合法使用WPBT的, 但是塞進去的程式在安全性上考慮不周..

算是第二層的問題. 另外WPBT沒有好方法可以幹掉, 要嘛就是bios廠商本身要提供開關

不然就是類似uefi chain loader可以先幫你把WPBT幹掉再去執行Windows boot loader

這種東西在github可以找到..

另外因為他叫Windows Platform Binary Table..所以只有Windows會拿來執行 :D

--

※ 發信站: 批踢踢實業坊(web-ptt.org.tw), 來自: 114.36.200.73 (臺灣)

※ 文章網址: https://web-ptt.org.tw/PC_Shopping/M.1685598781.A.B63

※ 編輯: comipa (114.36.200.73 臺灣), 06/01/2023 13:54:13

推 oppoR20: 推 06/01 13:55

推 autoupdate: 2021就被提出來2022還不修,那就是廠商的問題 06/01 14:04

推 ceming: G高達 06/01 14:16

推 andy199113: 美國老大哥的後門 06/01 14:40

推 ltytw: windows又是你 你最__ 06/01 15:27

推 ludi: 現在包養網都這麼直接嗎 06/01 15:27 推 fmp1234: 學習了 06/01 17:48

推 E7lijah: 推 06/01 17:53

推 djboy: 專業 06/01 18:13

推 vvanch: 專業推 06/01 18:22

推 BaWanYi: 老黃:gigabyte No.1 06/01 18:35

推 peernut: 歐美包養真的很平常嗎? 06/01 18:35 推 a58524andy: 專業推 06/01 18:57

推 Sofast: 感謝! 06/01 19:31

→ sisiho: 拖到現在就是板廠的問題啊,兩年還修不好,感覺技嘉對於 06/01 20:21

→ sisiho: 資安問題好像也不太上心 06/01 20:21

推 cliff2001: 漲姿勢了 推 06/01 20:27

推 xikimi: 男友上包養網 該放生嗎 06/01 20:27 → Arbin: 其他OS: 逃掉了,爽 06/01 20:49

推 offdensen: 專業推 06/01 22:41

→ biofish: 專業 06/01 23:47

推 tonyian: 簡單說不關安 裝linux各分支的 06/02 13:55

推 skywgu: F9b已釋出,問題解決啦 06/02 21:10

推 Avero: 是這個包養平台嗎 06/02 21:10